全国职业技能赛电子取证淘汰赛解题思路

写在前面的

比赛是分初赛、淘汰赛、决赛三场,初赛时候忘记留题了所以现在没法写成wp,只能从淘汰赛开始写。也的确有大佬发的比我早但有题目可能是大佬写错了答案好像不正确,这份wp仅供学习使用,附上本人解题思路工具不是很专业还请见谅。希望线下赛的时候不会被各位大佬干碎我的玻璃心。

任务1:检材1.vmdk

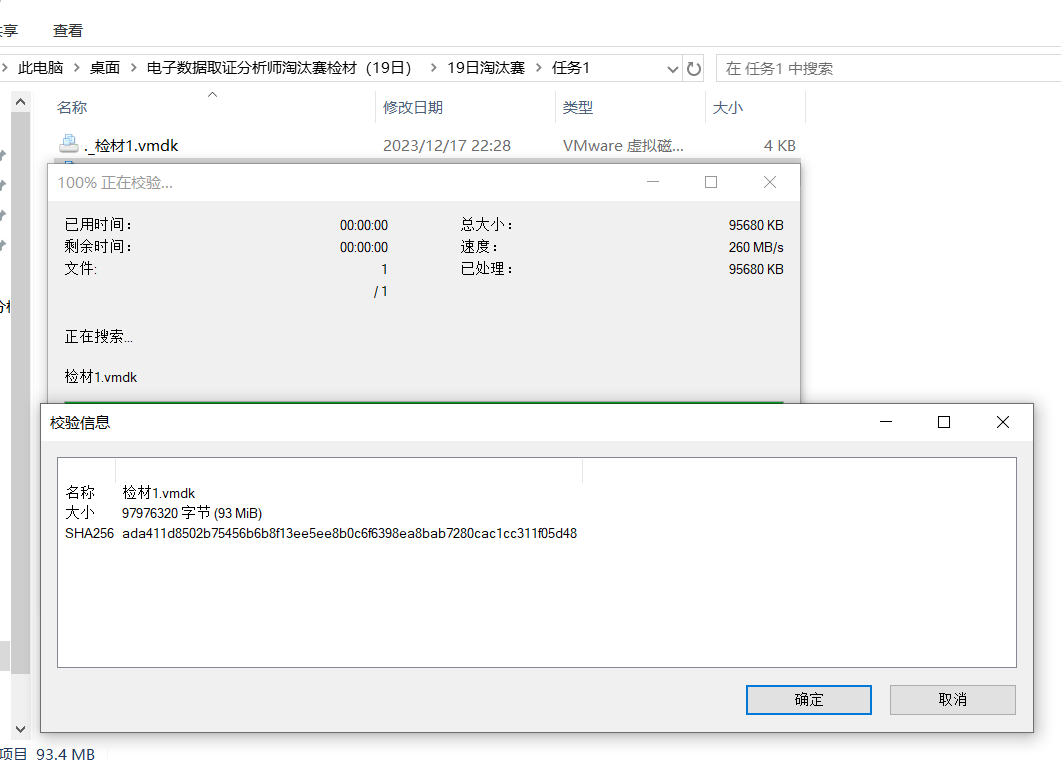

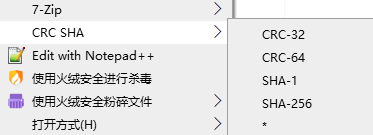

1、提取检材的 SHA256 值,并以此作为 flag 提交。 (全小写) (3分)

直接使用7z工具进行sha256的计算得到结果

ada411d8502b75456b6b8f13ee5ee8b0c6f6398ea8bab7280cac1cc311f05d48

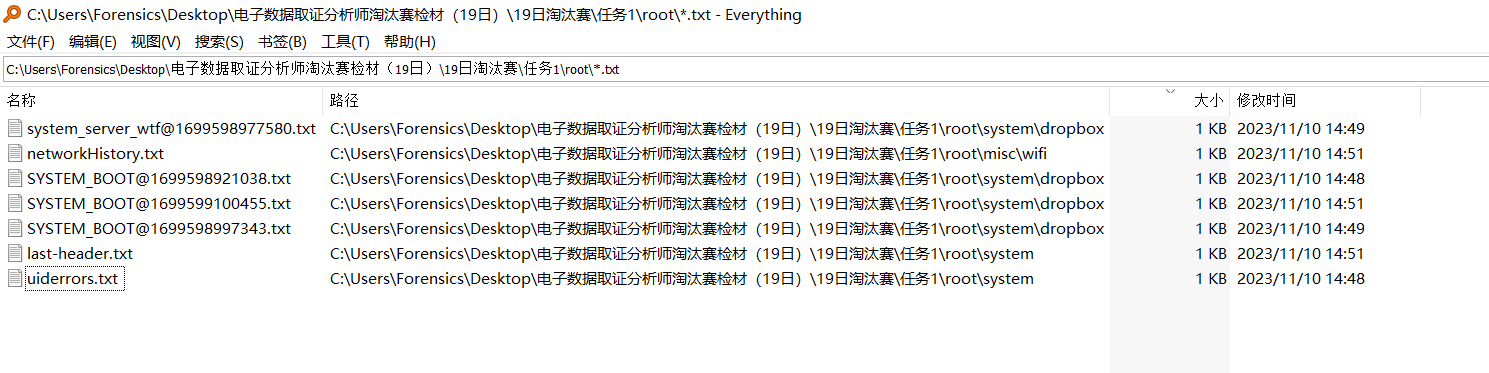

2、提取检材中的所有 TXT 文件,并以数量及某个名称中含有 error 字样的文件全名作为flag 提交。(例如:789error.txt,全小写)(3分)

将检材进行挂载,然后使用everything进行搜索,也可以取证大师进行取证分析得到所有文本信息

uiderrors.txt

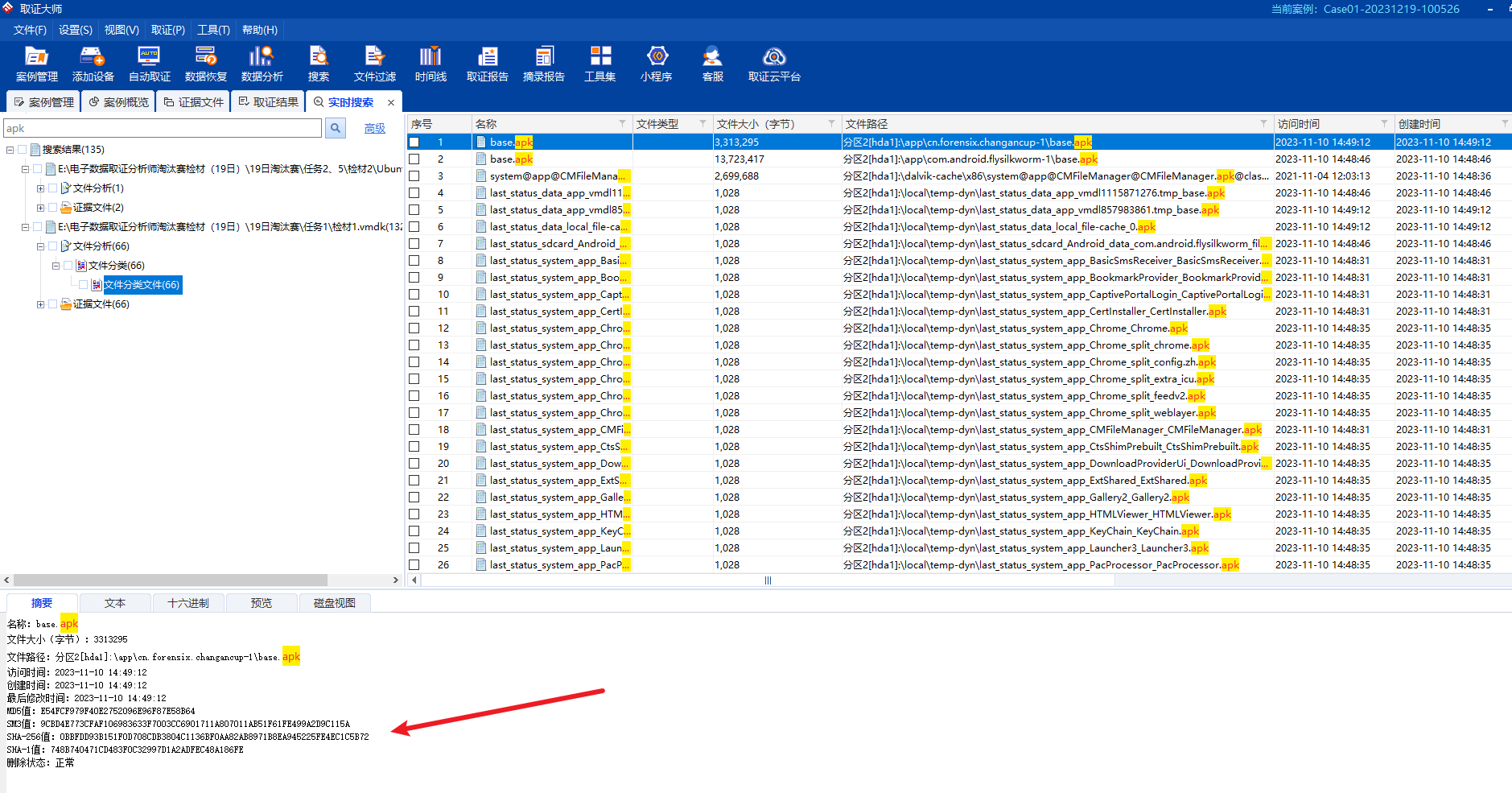

3、提取检材中 cn.forensix.changancup-1包下的apk程序,并计算SHA256 值,以此作为flag 提交。 (3分)

利用取证大师搜索apk 查找所有的apk通过文件路径确定题目中的apk程序,选取在左下角看sha256值。

0BBFDD93B151F0D708CDB3804C1136BF0AA82AB8971B8EA945225FE4EC1C5B72

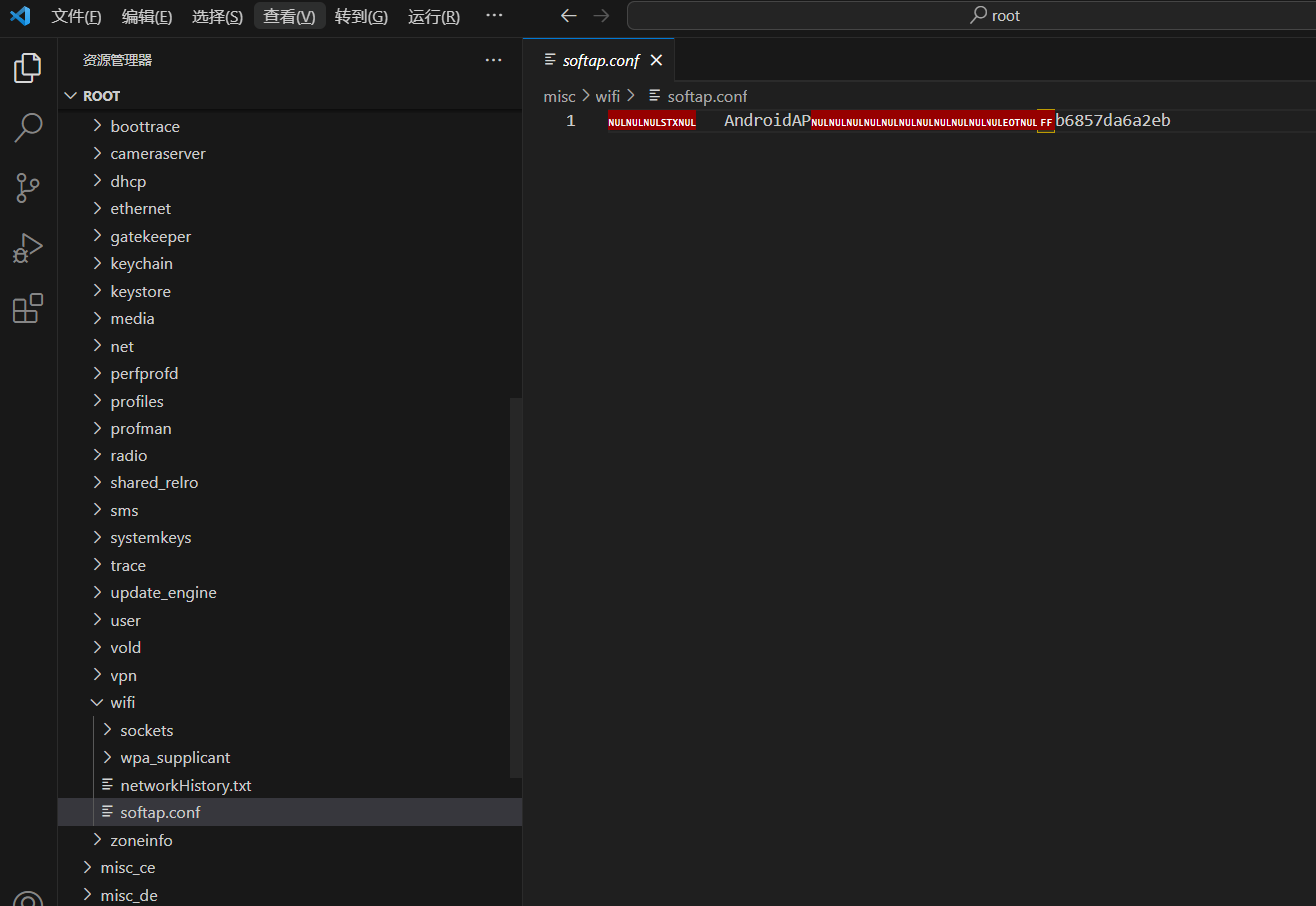

4、提取检材中手机热点的密码,以此作为 flag 提交。 (3 分)

根据文件目录结构来看,初步判断为安卓系统。

打开文件/wifi/softap.conf里面存有密码 b6857da6a2eb

任务2:检材 2.rar

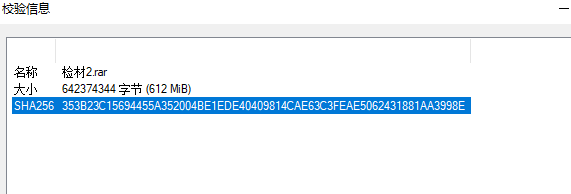

1、提取检材压缩包的 SHA256 值,以此作为 flag 提交。 (3分)

利用7z进行计算

353B23C15694455A352004BE1EDE40409814CAE63C3FEAE5062431881AA3998E

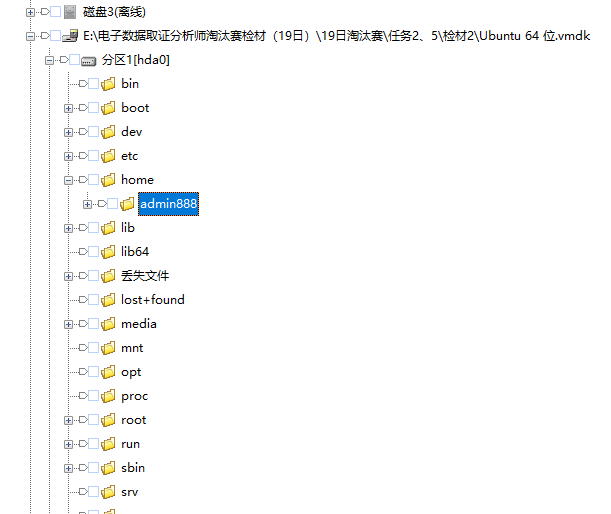

2、破解该检材系统的用户名及密码(均为8位以内英文加数字的弱口令),并以密码作为flag提交。(7分)

取证大师没法取证解析,可能是试用版本问题?

在home里找到用户名,尝试了下的确密码也是这个。admin888

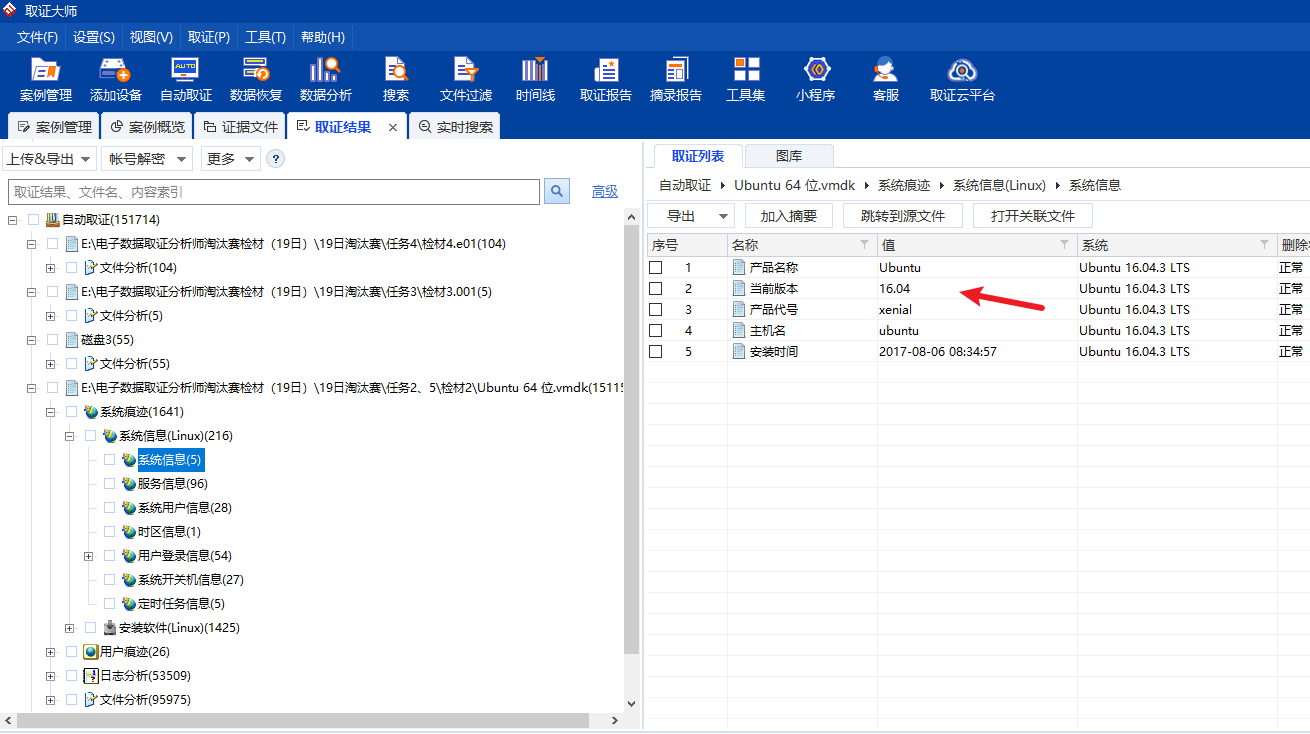

3、提取该检材系统的版本号,以此作为 flag 提交。 (示例:11.11) (2分)

取证大师->取证结果->系统痕迹->系统信息->当前版本

16.04

4、提取该检材的网站文件目录,以此作为 flag 提交。 (3分)

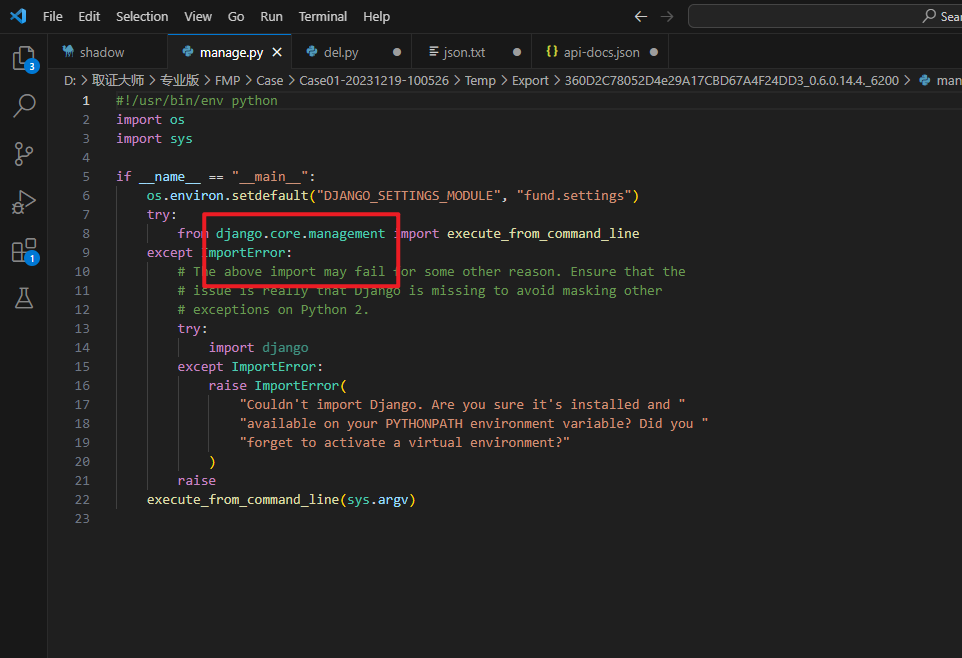

翻了下/var/www目录发现没有web站 重新翻home 用户名下 manage.py文件里面为django 判断此处为网站文件目录\home\admin888\fund

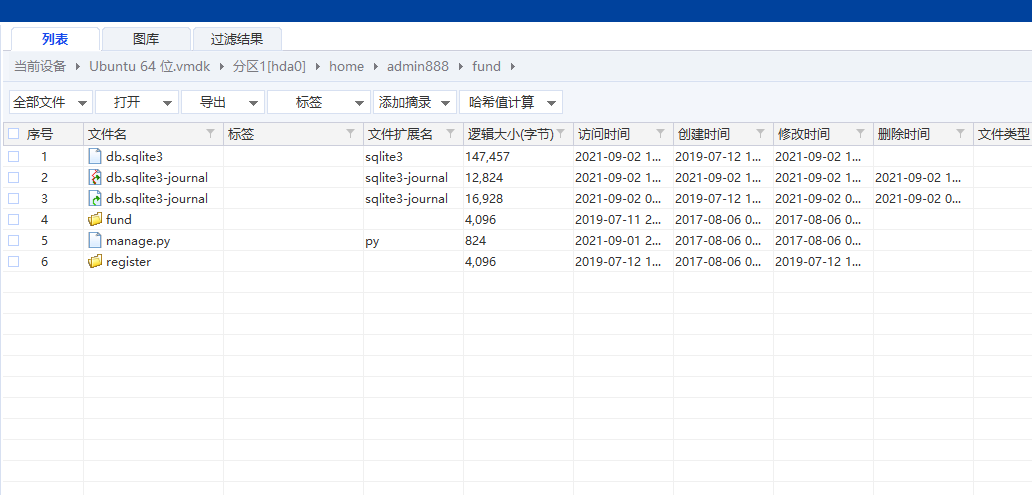

5、提取网站对应的数据库文件名,以此作为 flag 提交。 (3分)。

同上找到网站目录了,里面就有数据库文件db.sqlite3,直接试了下,确保期间可以从代码里找到数据库配置的位置。

任务3:检材 3.E01

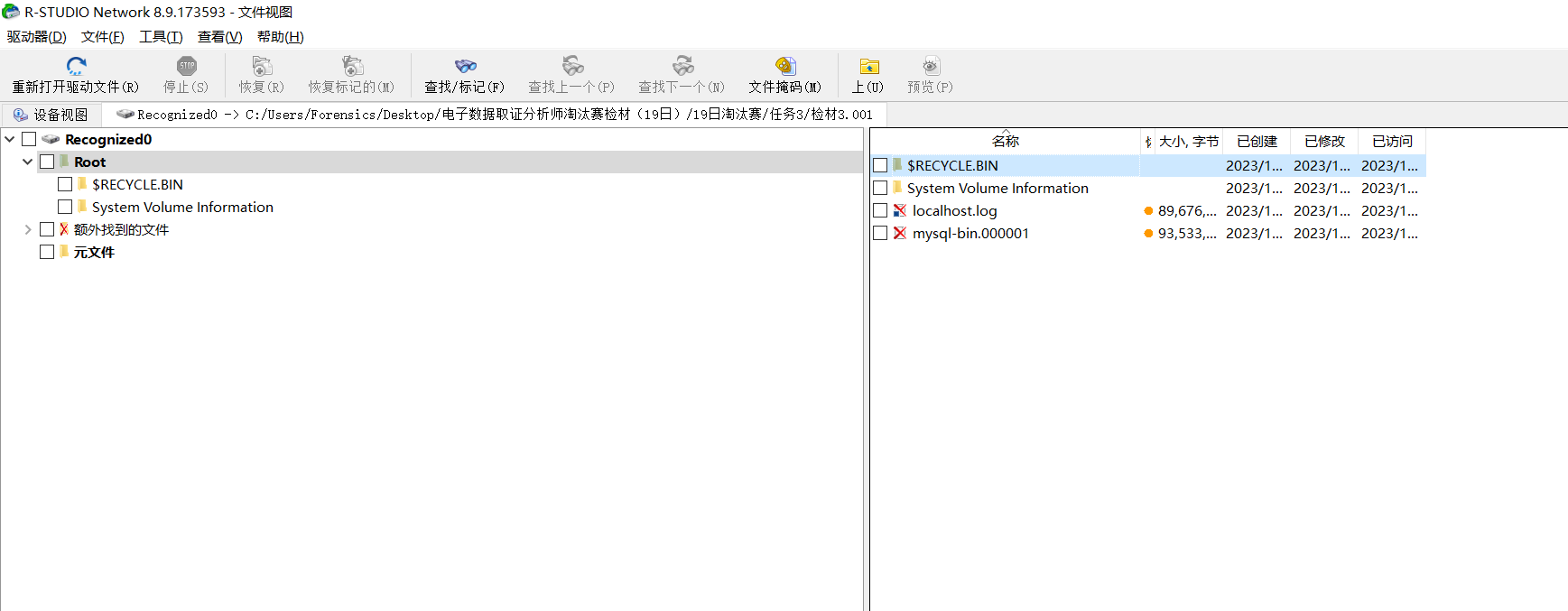

1、恢复该检材数据,找出被删除的 log 文件,并以此作为 flag 提交。(不含后缀名) (3分)

检材是个镜像文件,数据恢复导出日志,localhost

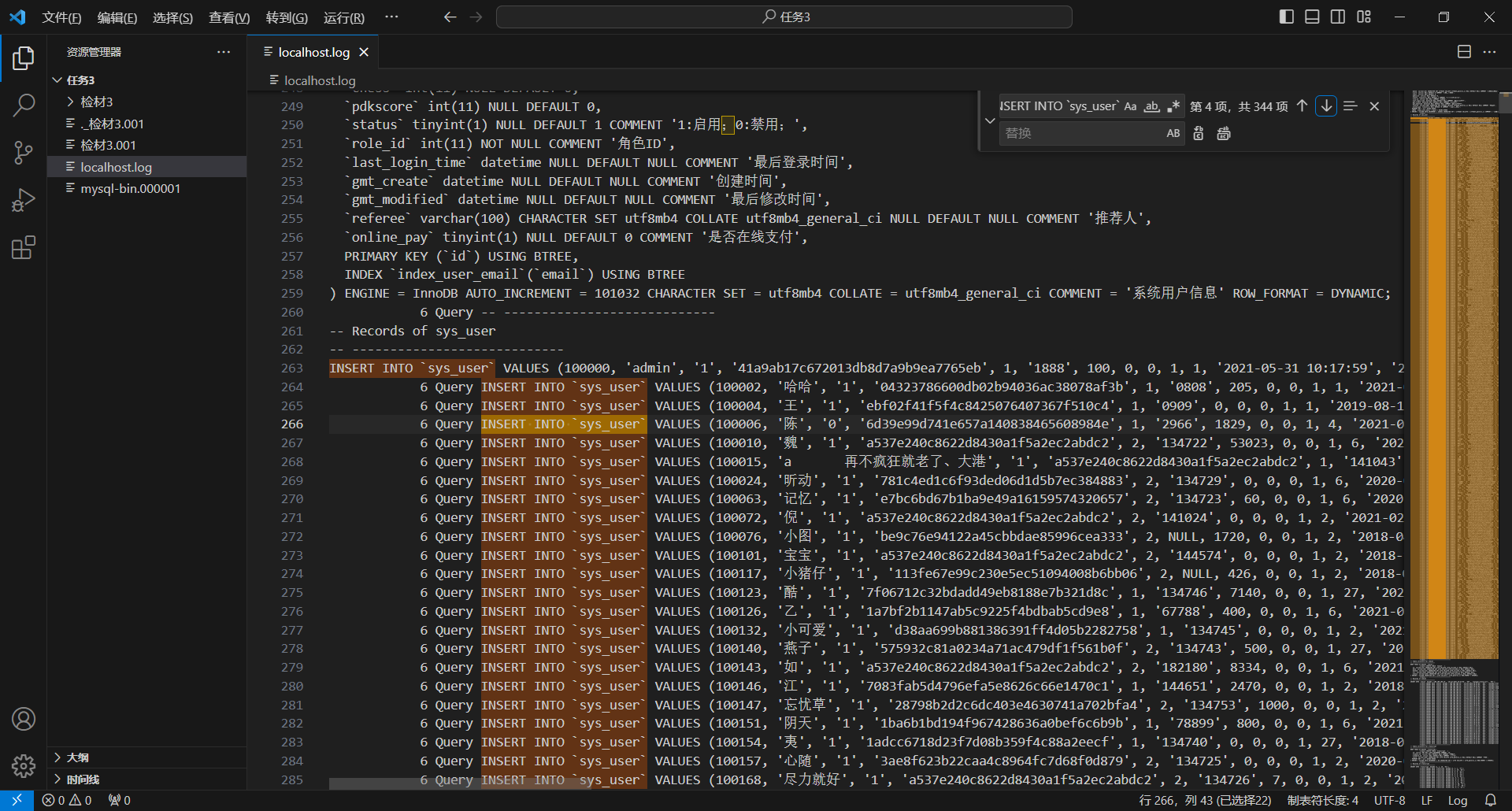

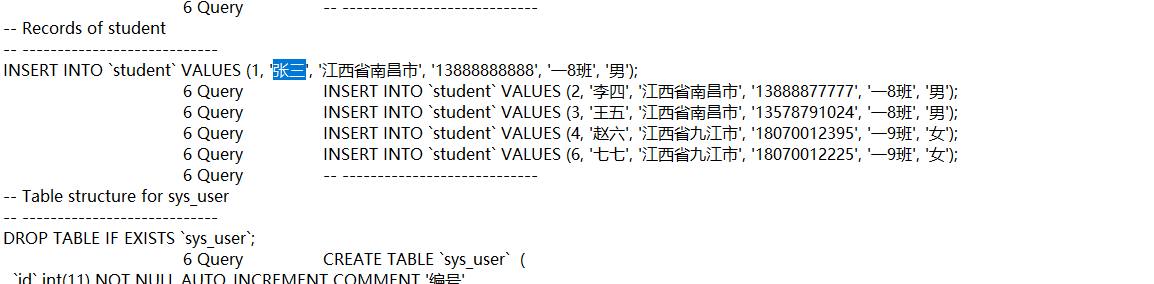

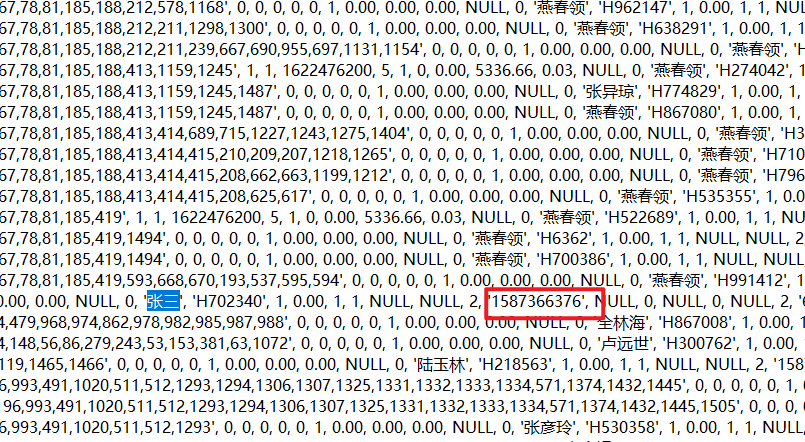

2、分析日志文件,分析数据库 sys user 表的插入操作次数,并以此作为 flag 提交。(7分)

打开log日志,搜索插入语句INSERT INTO,一共有344次。

3、分析操作日志,发现有学生的手机号被修改,以此学生姓名作为 flag 提交。 (3分)

查看log 初始化时张三手机号为13888888888 查找插入记录,发现一个158**的手机号

任务4:检材 4.E01

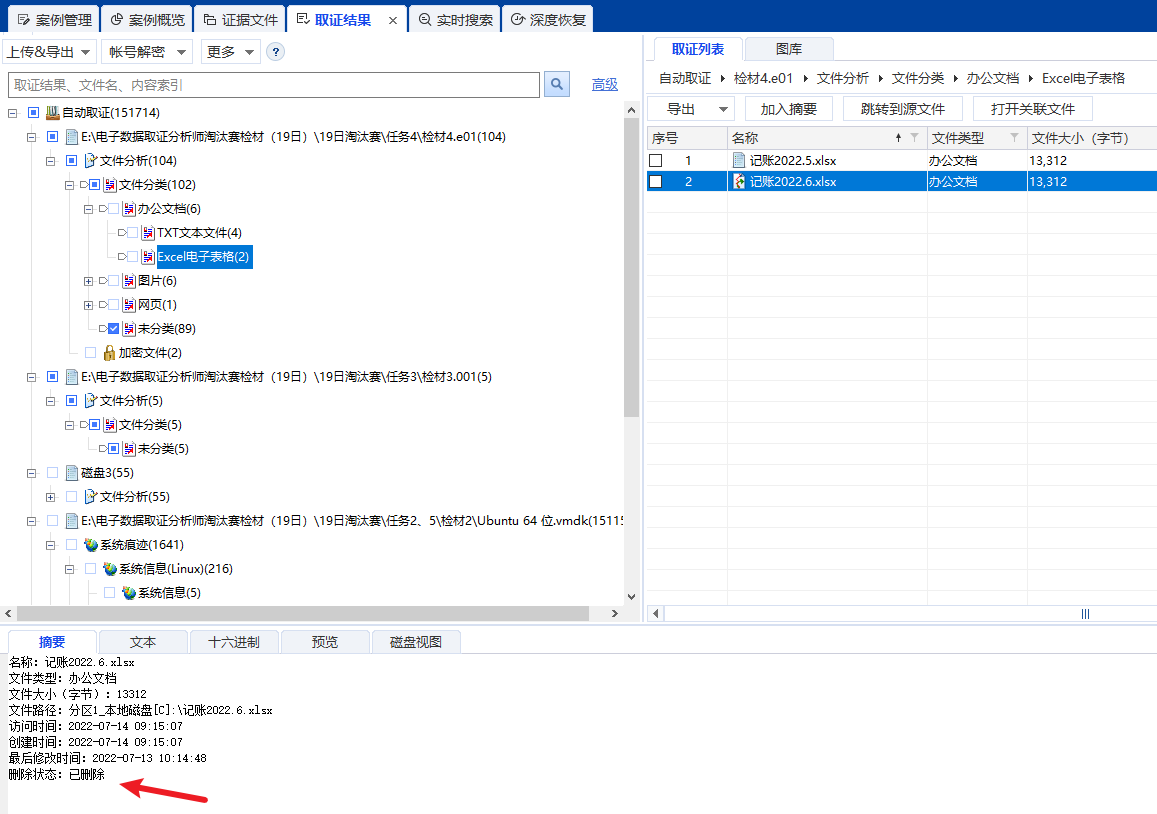

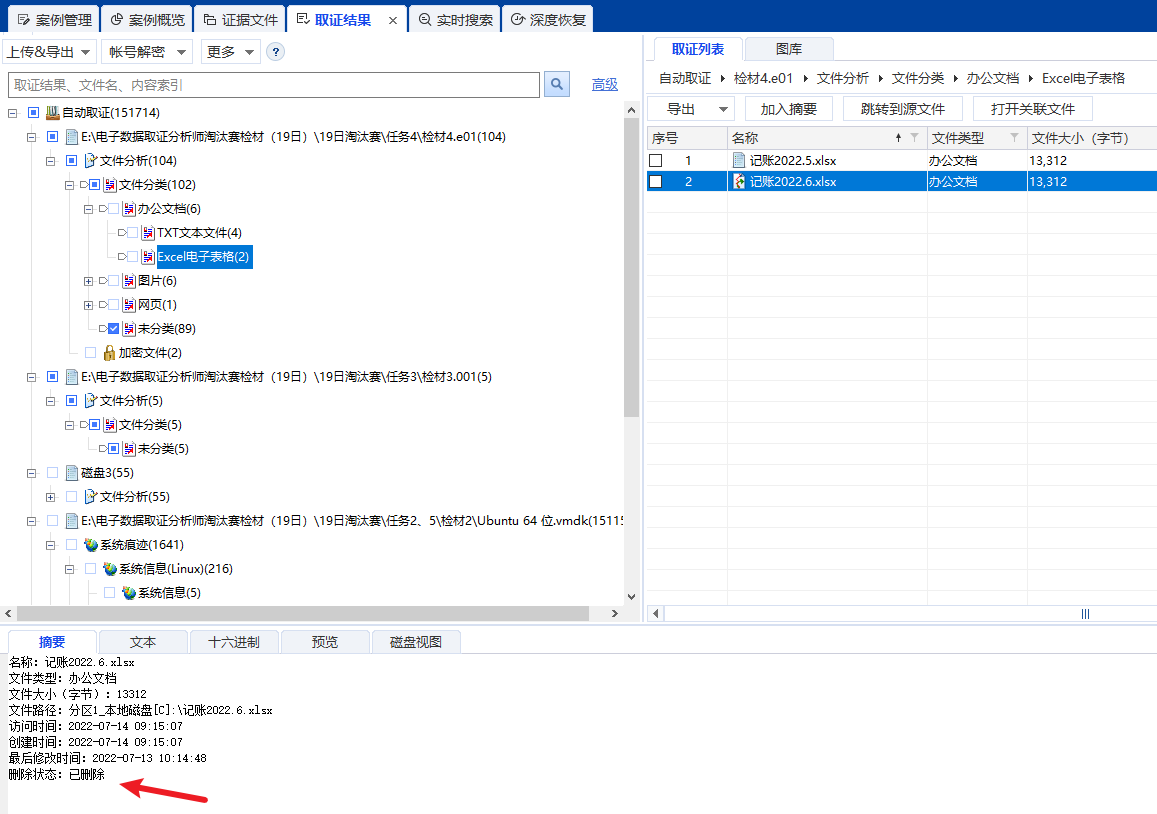

1、恢复该检材数据,找出被删除的文件,并以此文件名作为 flag 提交。(不含后缀名) (3分)

取证大师打开,里面有两个记账表格文件,特殊图标的为已删除版本。记账2022.6

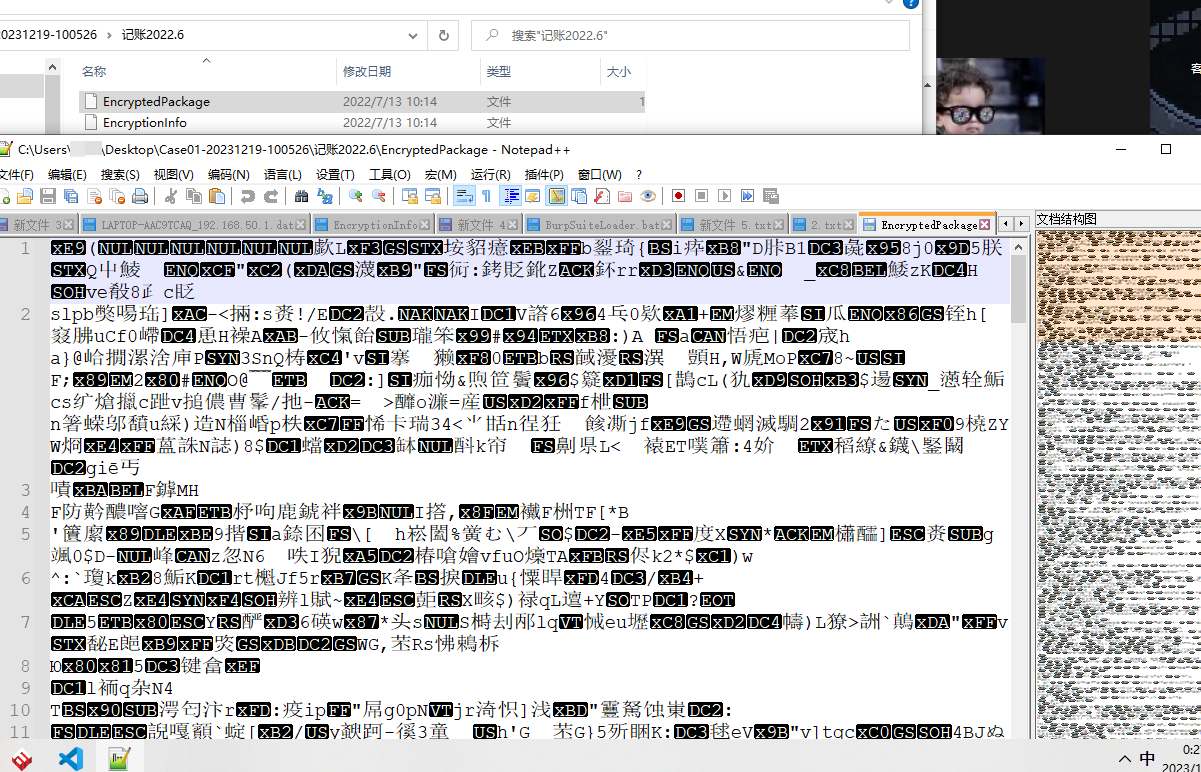

2、分析被删除的文件,破解文件密码(密码为以 qw 开头的 10 位小写英文加数字),并以此作为 flag提交。(7分)

xlsx文件通过解压打开后并没有网上教程的xml文件,这个office版本较高,只能通过爆破密码的方式打开。当时尝试了好多密码,qwertyuiop也正好十位多次尝试最终试出来是qwer123456。

3、恢复该文件,以该文件的创建时间作为 flag 提交。(格式: 2023-12-1902:11:11,去除空格)(7分)

取证大师可以直接查看,切记对于文件最后访问时间,千万不要在仿真里右键属性查看会改变最后的访问时间。2022-07-1409:15:07

任务5:检材 2.rar

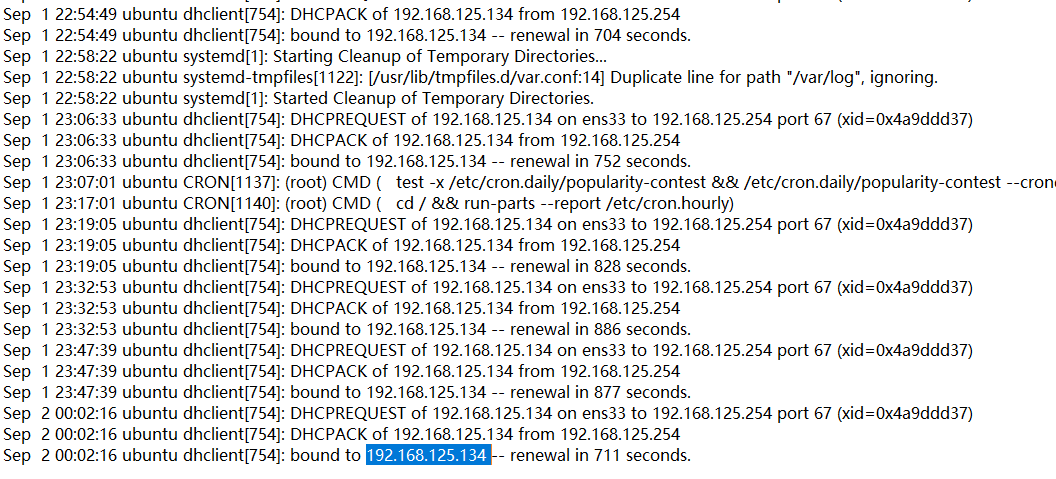

1、分析检材网站的管理后台,并以此URL作为 flag 提交。(格式: http://ip:port/xxx,全小写) (5分)

根据/var/log/syslog日志可以看到主机最后dhcp分配的ip为192.168.125.134,通过前面获取到的网站源码分析路径为/admin/,答案:http://192.168.125.134:8000/admin/ (有可能不对这道题当时没做出来没验证过答案)

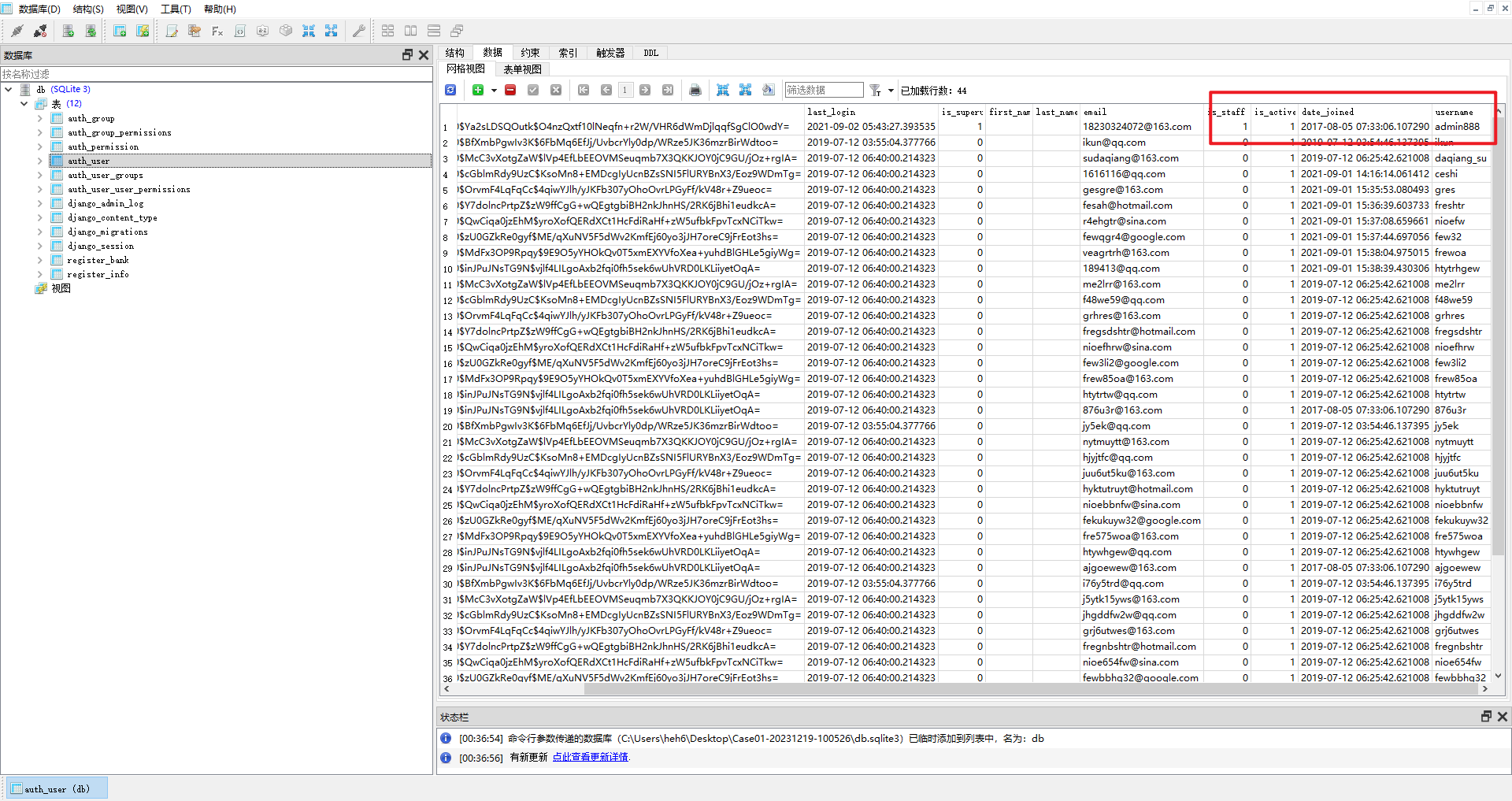

2、分析网站后台的超级管理员账号,以此作为 flag 提交。 (2分)

打开db.sqlite3文件auth_user 找到大量用户,看字段is_staff为1 判断admin888为管理员账号。

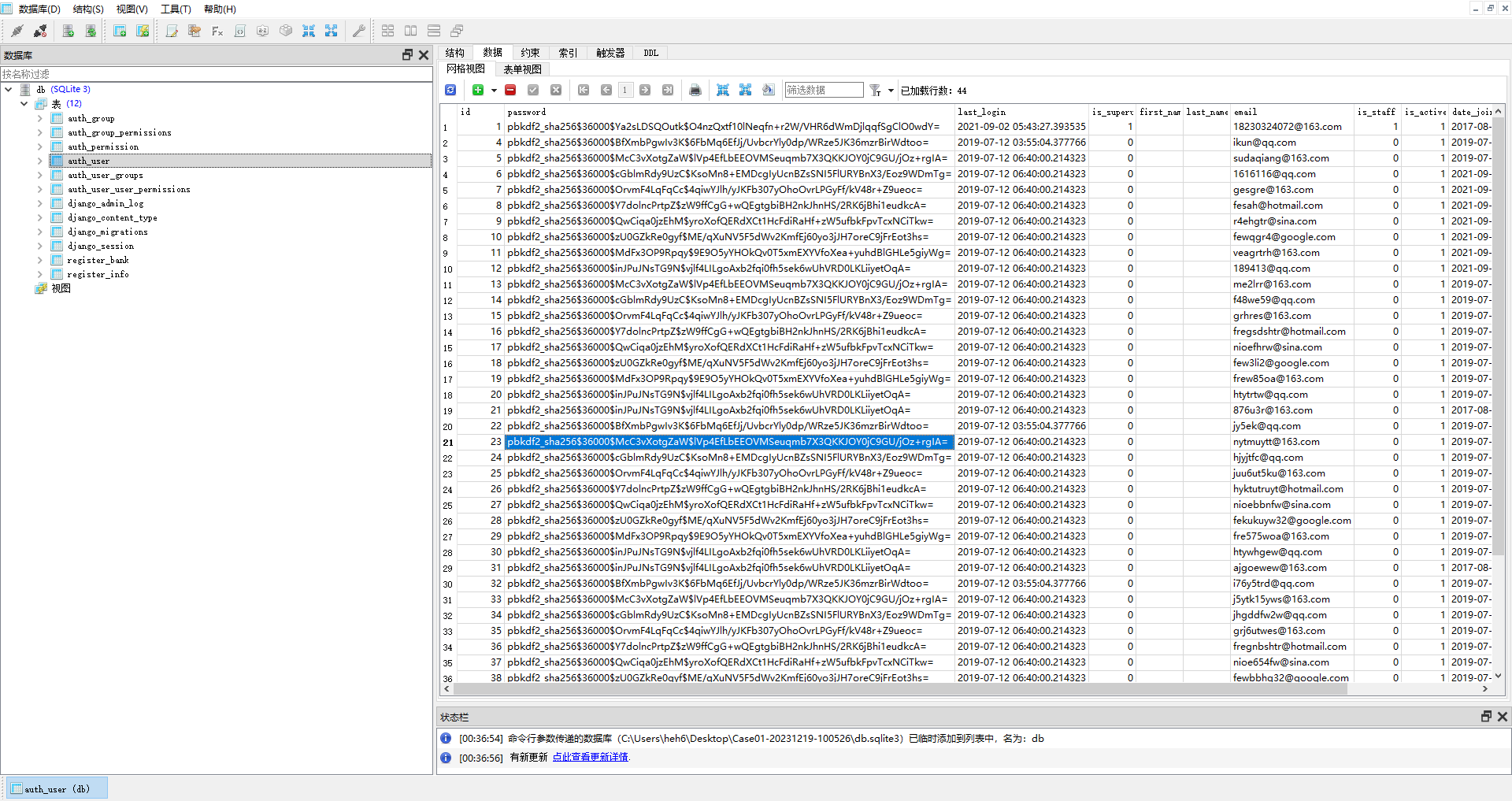

3、分析网站密码的加密方式,并以此算法名称作为 flag 提交。 (5分)

还是auth_user表,查看password字段可以明显密码hash为pbkdf2_sha256,提交后发现不对通过多次尝试发现答案为pbkdf2。

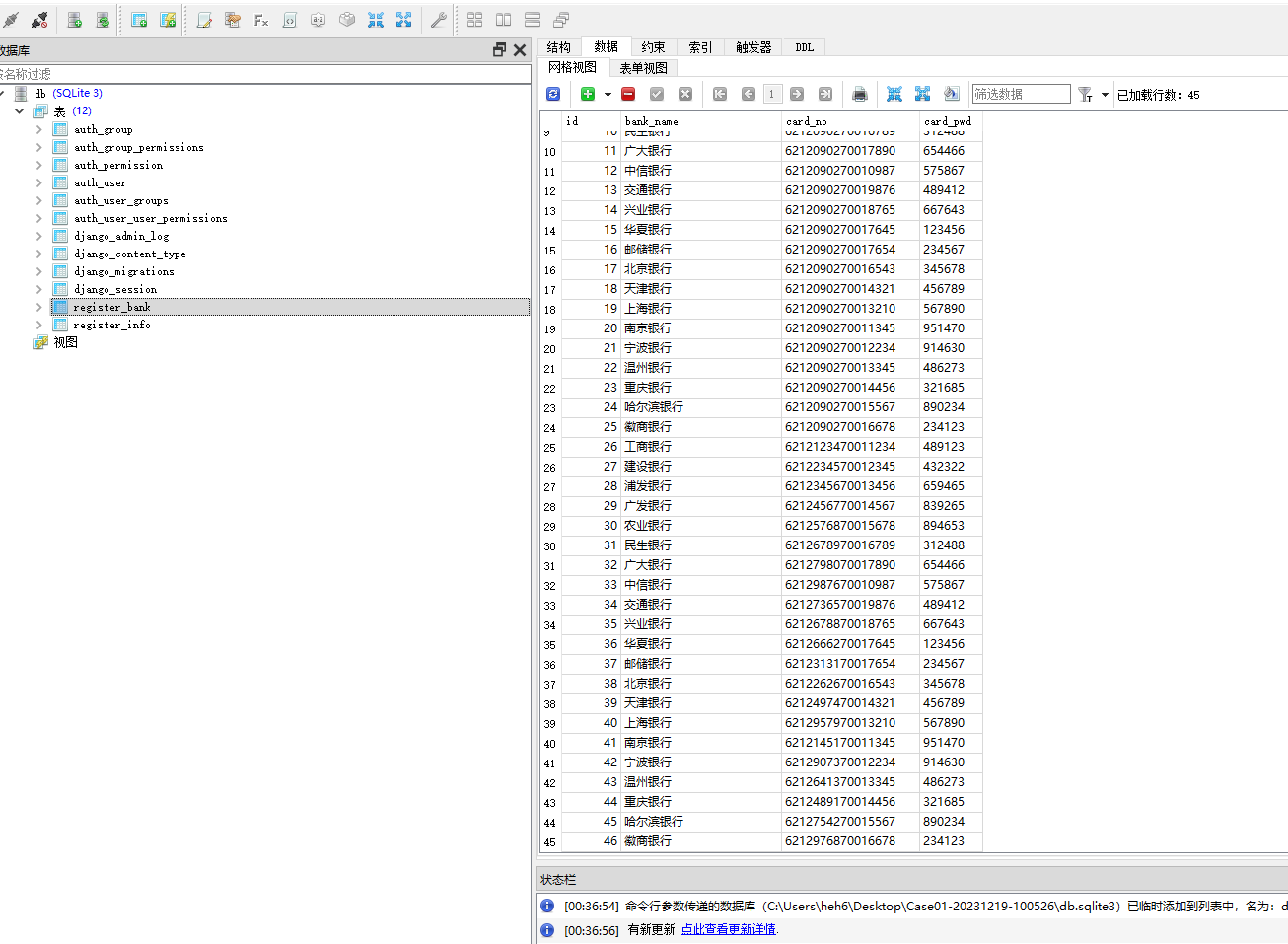

4、分析该网站记录的银行卡信息数量,并以此作为 flag 提交。 (3分)

查看register_bank表通过序号可看出一共有45条数据。

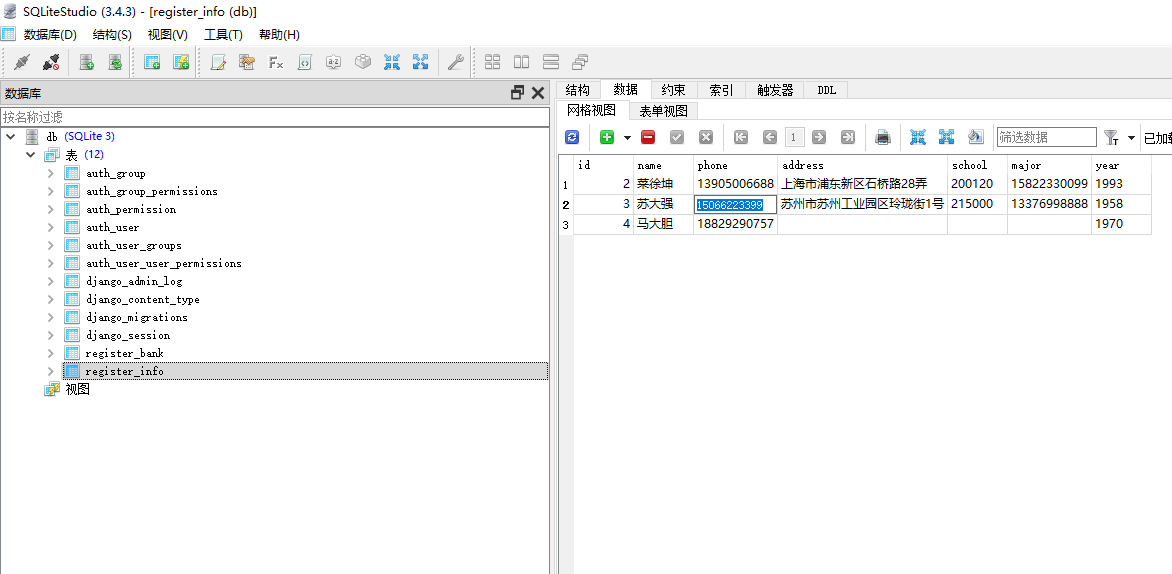

5、分析家庭住址在苏州的用户,并其手机号作为 flag 提交。 (5分)

register_info表中可以看到地址苏大强为苏州地址,这里面竟然还有坤坤地址小黑子快去看鸽鸽。

任务6: 检材 5.apk

1、分析该 apk 获得的权限,并以此作为 flag 提交。(示例:存储空间) (3分)

虚拟机打开APK查看应用信息,权限:电话和通讯录。

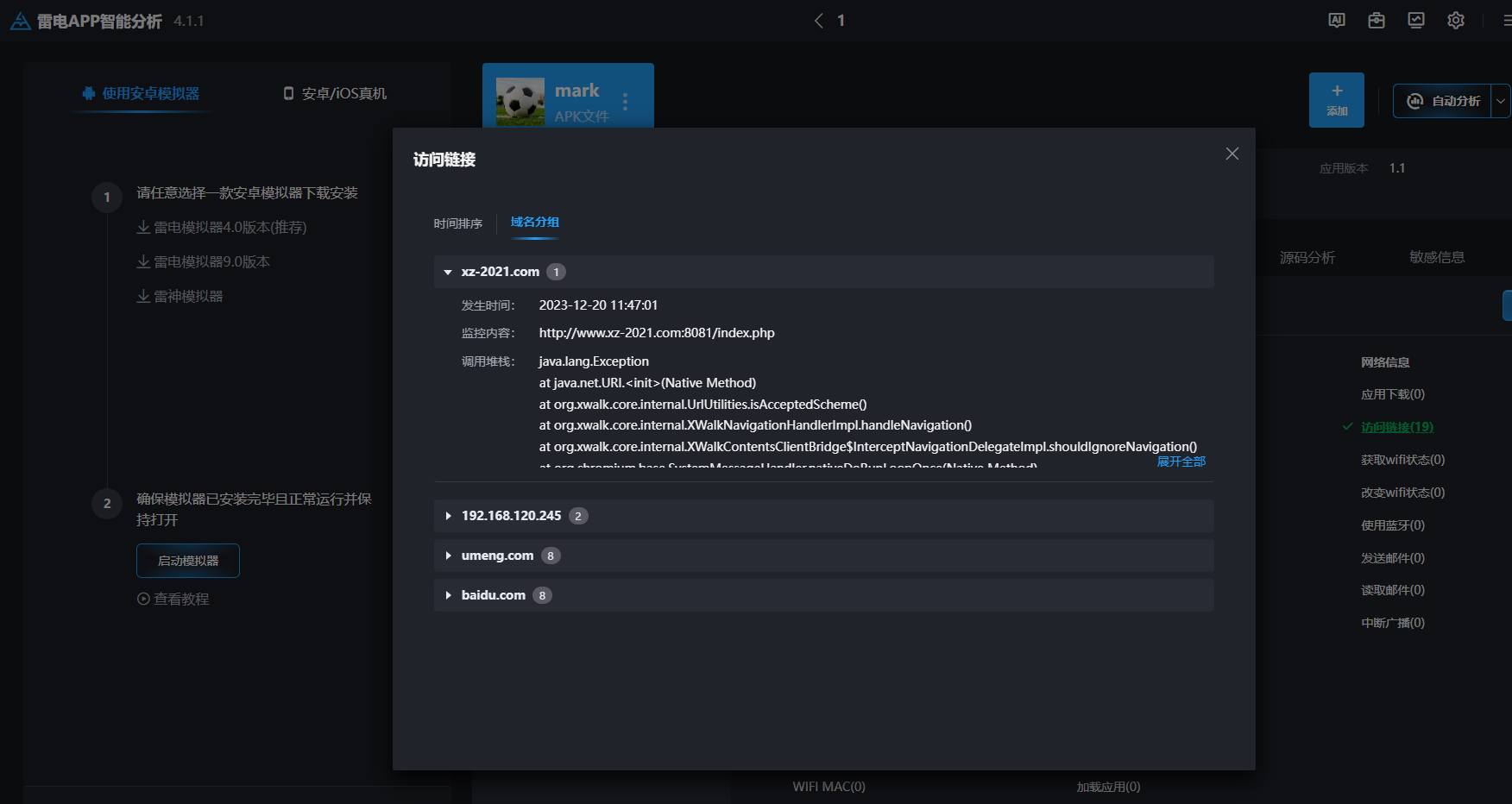

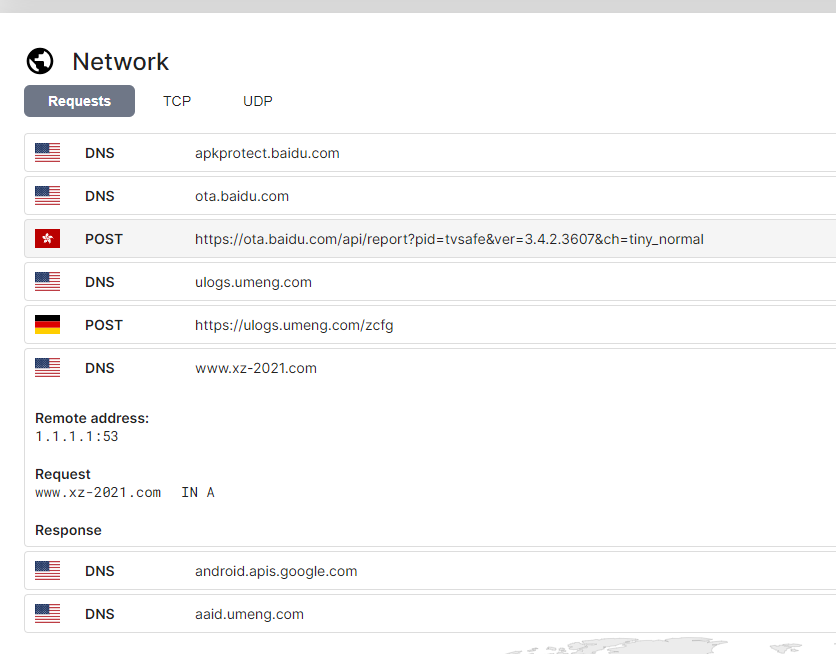

2、分析该 apk 的首页回传地址,并以此作为 flag 提交。(示例: ww.test.com:12345) (7分)

拥有雷电APP智能分析系统的同学可以直接通过动态分析查看访问链接获取到回传地址。

像我这种没有这类高科技的同学可以将apk上传到沙箱当中查看沙箱分析结果。

https://tria.ge/231220-er3qdaeef7/behavioral1

为了查看具体是哪个端口最终还是选择使用模拟器加fiddler的方式查看请求。

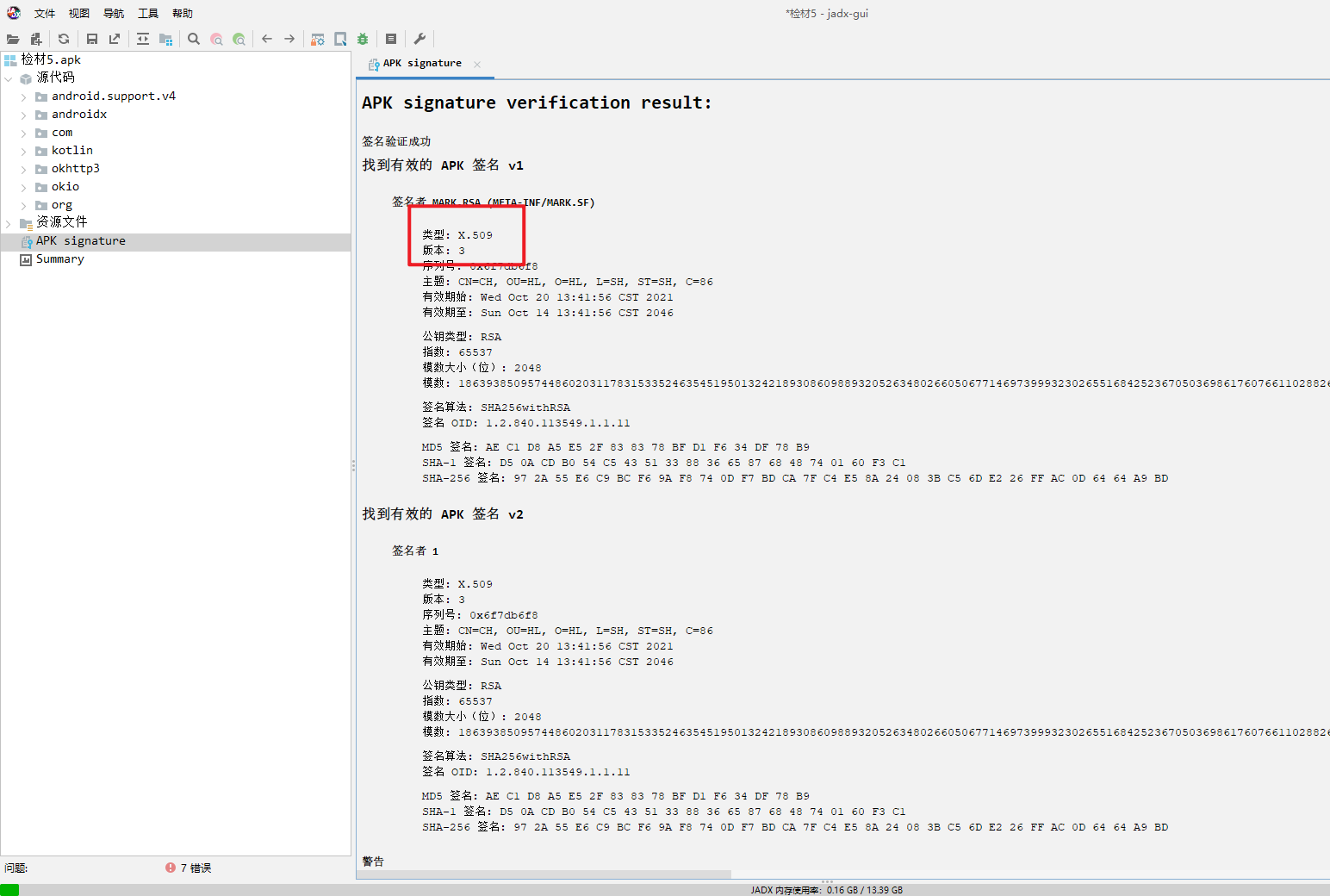

3、分析该 apk 的签名类型,并以此作为 flag 提交。(全小写) (3分)

jadx打开apk文件进行分析,查看类型为x.509

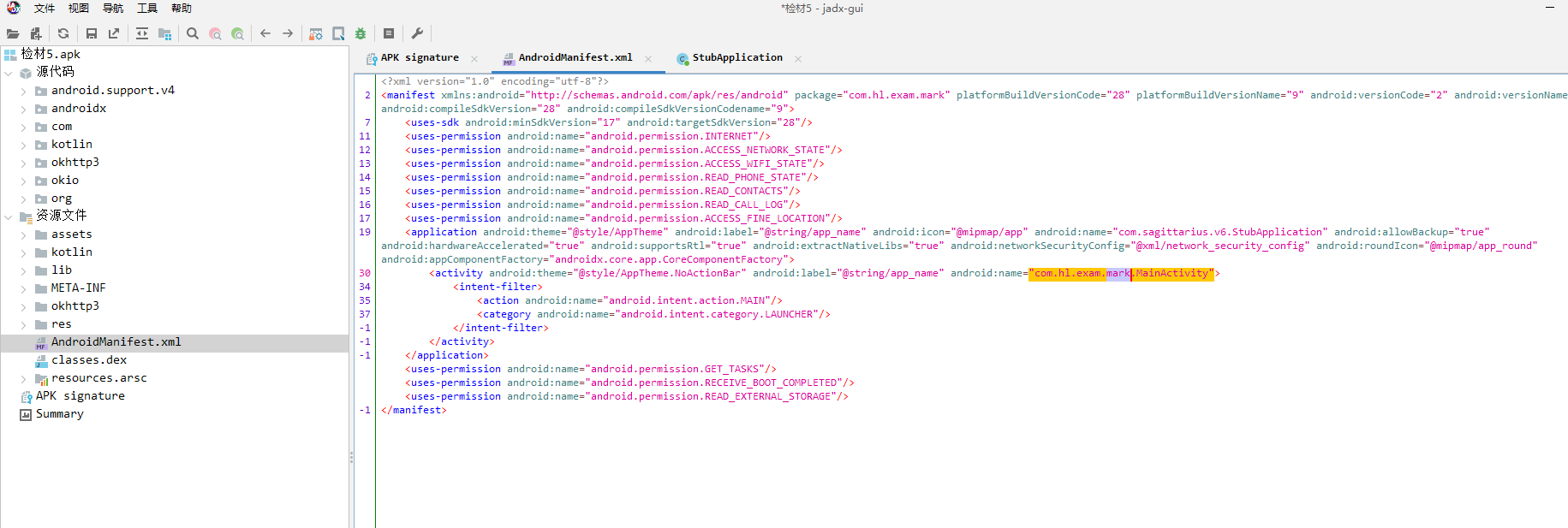

4、分析apk的入口函数,并以此作为 flag 提交。(示例:com.aa.bb.cc.dd) (7分)

jadx查看AndroidManifest.xml文件,android:name字段值"com.hl.exam.mark.MainActivity"就为入口函数。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。